包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジー(Check Point(R) Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)は、正規のPDFサービスを悪用した「BEC(ビジネスメール詐欺)3.0」攻撃について、解説と対策を子会社Avananのブログを通して公開しました。

BEC攻撃とは、フィッシングなど巧妙な手口を介し、偽メールを組織に送離、金銭を攻撃者の指定口座へ送金させる詐欺のことで、Avananではその進化を3フェーズに分けて定義しました。

BEC 1.0攻撃では、会社の上司といった関係者に攻撃者はなりすまし、偽メールを送り、送金を依頼しました。

そして次のフェーズであるBEC 2.0では手口はさらに巧妙化しています。ハッカーが組織内の人物もしくは関係者のアカウントを侵害し、あたかも従業員かのようにメールに返信し、さらに、請求書にある銀行情報を改ざんし、ハッカー指定の口座に送金させるよう仕向けます。

BEC 2.0の時点でも、非常に阻止することが困難でしたが、BEC3.0攻撃はさらなる進化を遂げ、ハッカーは正規のサービスを利用して攻撃を仕掛けるようになりました。

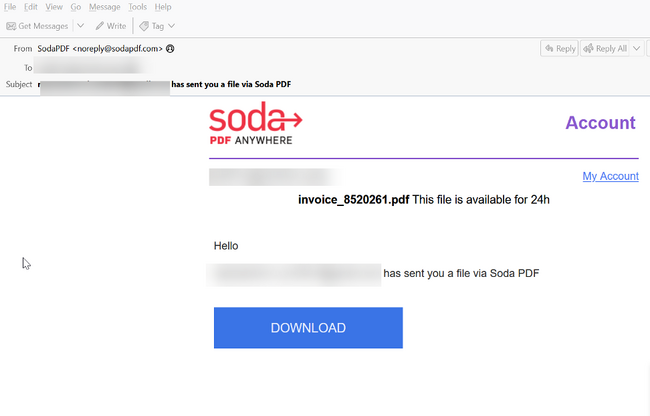

本リリースでは、知名度の高いPDF編集ツール「Soda PDF」を悪用した実例をあげ、その実態を解説します。

Soda PDFを悪用した「BEC 3.0」攻撃の実例

Soda PDFは、PDFの編集作業を簡単にすることに加え、異なるフォーマットへの変換や署名サービスなど、様々な機能を備えています。

Soda PDFは信頼できる正規のサービスである一方、他のBEC 3.0攻撃の事例で何度も目にしてきたように、信頼性の高い正規サービスは悪用するのにうってつけです。ハッカーはこういったサービスの信頼性を利用し、ユーザーの受信箱に侵入することを試みます。

本実例では、ハッカーがSoda PDF上から直接メッセージを送信し、その正規のサービスを利用してユーザーに特定の電話番号への連絡をするよう促し、金銭を盗み出そうと試みました。

攻撃について

電子メールの例

このメールは、Soda PDF経由で直接送信されています。メッセージは請求書として送信され、Soda PDFに直接つながるダウンロードリンクが貼られています。

すでに該当するページは削除されており、メールに本文にはPDFの有効期限は24時間以内に切れると書かれています。しかしリンクをクリックするとGeek Squadのものとそっくりの請求ページへと飛ばされてしまいます。そしてそこには電話番号が記載されており、もしエラーが起きたと思ったらその番号に電話するように、と書かれています。

その番号に電話すると人間と会話することになりますが、それこそが詐欺の第二部です。注文をキャンセルするために、クレジットカード情報を提示するよう要求され、そこで情報が盗まれてしまいます。たとえその時点でクレジットカードの情報を渡さなかったとしても、詐欺はこれで終わりではありません。彼らはすでにあなたの電話番号を手に入れているため、ボイスメールやWhatsApp、テキストメッセージを用いた更なる詐欺のターゲットにすることが可能となっています。

攻撃の手口 - BEC 3.0と電話番号の窃取

この攻撃は、私たちがよく話題にしている2つの手口を組み合わせています。BEC 3.0と電話番号の窃取です。

1つ目のBEC 3.0とは、ハッカーが正規のサービスを利用して悪意あるファイルなどを送りつける攻撃を指します。利用されるものはQuickBooksの請求書からGoogle上のドキュメントまで様々です。

2つ目は電話番号の窃取です。エンドユーザーに電話をかけるよう促すことによって、ハッカーはユーザーの電話番号を入手することができます。電話をかければ、これで彼らはあなたの電子メールアドレスと電話番号を手に入れたことになります。そしてこの番号があれば、テキストメッセージやボイスメール、WhatsAppなどを利用して、さらなる攻撃が可能になります。

Soda PDFのようなウェブサイトはいたって合法でありユーザーからも信頼の厚いサービスであるという点で、こうしたBEC3.0攻撃を発見し、阻止することは非常に困難です。こうしたサイトにおいて攻撃者は、請求書や文書など、あらゆるものを作成することができます。また、悪意あるリダイレクトをするリンクや、電話をするよう指示する内容の作成も可能にします。

また、メールの文脈にどれだけの説得力を持たせてユーザーにクリックや電話を促すかというのもポイントとなります。

自然言語処理のような従来のAI技術は、この攻撃の阻止にはそれほど有効ではないといえます。含まれる言語はすべて正規のソースからのものなので、本質的には何も問題はないと判断されてしまうためです。

この攻撃を阻止する唯一の方法は、高度なAIを活用して電話番号のページをスキャンすることです。AIは電話番号をスキャンして、それが正規のものか、それとも詐欺に関連があるものかを確認することができます。

このような攻撃は、現在流行し始めています。攻撃が数を増すにつれて、ユーザー側にはさらなる教育が必要になり、プロバイダーもさらに高度なツールの開発が必要になってくるでしょう。

Check Point Harmony Emailのリサーチャーたちは、6月8日にSoda PDFに連絡を取り、この攻撃と調査について報告しています。

ベストプラクティス:ガイダンスと推奨事項

こうした攻撃から身を守るために、次のような対策を推奨します。

-

このようなフィッシング手法を攻撃検知の指標とするURLプロテクションを活用する

-

電話番号のスキャンに高度なAIを活用する

本リリースは米国時間2023年6月15日に発表した Avananのブログ < https://www.avanan.com/blog/using-legitimate-pdfs-for-bec-3.0-attacks > (英文)をもとに作成しています。

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-4332-2354

E-mail: checkpointPR@next-pr.co.jp

配信元企業:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

コメント